تقرير سيسكو نصف السنوي للأمن الإلكتروني 2017 يتوقع هجمات جديدة "لتدمير الخدمة" بالتزامن مع نمو حجم وأثر التهديدات

يكشف تقرير سيسكو® نصف السنوي للأمن الإلكتروني 2017 (MCR) عن التطور السريع للتهديدات والتزايد الملموس في نطاق الهجمات وأثرها، حيث يتوقع هجمات محتملة لتدمير الخدمة DeOS. يمكن لتلك الهجمات تقويض النسخ الاحتياطية وشبكات الأمان لدى المؤسسات، وهي العناصر اللازمة لاسترجاع النظم والبيانات في أعقاب التعرض للهجمات. كما أن انتشار إستخدام إنترنت الأشياء دفع العديد من القطاعات الرئيسية إلى جلب مزيد من عملياتها إلى شبكة الإنترنت، مما زاد من المساحات المتاحة للهجوم وعزّز قدرة المهاجمين على زيادة حجم وأثر تلك التهديدات.

فقد أظهرت الهجمات الأمنية الأخيرة مثل WannaCry و Nyetya مدى سرعة انتشار الهجمات وفداحة آثارها رغم أنها تبدو كهجمات الفدية التقليديه، إلا أنها أكثر تدميراً بكثير. وتمثل تلك الحوادث إنذاراً بما تسميه سيسكو بهجمات تدمير الخدمة، والتي بوسعها التسبب بأضرار أوسع نطاقاً لتترك الشركات عاجزة تماماً عن التعافي.

تواصل تقنيات إنترنت الأشياء توفير مزيد من الفرص الجديدة للمجرمين الإلكترونيين، وستلعب نقاط الضعف الأمني المتاحة للاستغلال من جانب المهاجمين دوراً محورياً في تمكين تلك الحملات وتصعيد أثرها. كما تشير الأنشطة الأخيرة التي قامت بها أنظمة الروبوتات عبر إنترنت الأشياء إلى أن بعض المهاجمين قد يكونون بصدد إرساء الأسس لإطلاق تهديدات إلكترونية بعيدة المدى والتأثيرات، قد تسبب تعطيلاً في شبكة الإنترنت ذاتها.

في تعليقه على هذا الجانب قال ستيف مارتينو، نائب الرئيس والمدير الأول لأمن المعلومات لدى سيسكو: "كما تبين الهجمات الأخيرة مثل WannaCry و Netya، فإن خصومنا يصبحون أكثر إبداعاً وابتكاراً في كيفية تصميم هجماتهم مع مرور الوقت. وفيما تتخذ معظم المؤسسات خطوات لتحسين الأمن بعد التعرض لخرق أمني، فإن الشركات من مختلف القطاعات تعيش سباقاً مستمراً ضد المهاجمين، حيث يصبح الأمن فعالاً فقط بعد سد كافة الثغرات الواضحة وجعله أولوية للشركة."

يشار إلى أن قياس فعالية الممارسات الأمنية في وجه تلك الهجمات أمر بالغ الأهمية، وفي هذا الصدد، تعمل سيسكو على متابعة التقدم المحرز في تخفيض الوقت اللازم للكشف TTD – أي الفترة الزمنية بين التعرض للهجمة والكشف عن التهديد المترتب عليها. وتعدّ سرعة الكشف عن التهديدات عنصراً حيوياً في احتواء مساحة نشاط المهاجمين وتقليل الأضرار المترتبة على الاختراقات. تمكنت سيسكو منذ نوفمبر 2015 من تقليل متوسط الزمن اللازم للكشف عن الهجمات من 39 ساعة إلى حوالي 3 ساعات ونصف في الفترة بين نوفمبر 2016 و مايو 2017. ويرتكز هذا الرقم على بيانات القياس عن بعد، والتي تم الحصول عليها بطريقة إختيارية من مختلف منتجات سيسكو الأمنية المستخدمة حول العالم.

من جانبه قال سكوت مانسون، مدير الأمن الإلكتروني لدى سيسكو في الشرق الأوسط وتركيا: "لا يزال التعقيد من العوامل التي تعيق الجهود الأمنية للعديد من المؤسسات. فمن الجليّ أن سنوات من الاستثمار في المنتجات المتخصصة التي لا يمكنها التكامل معاً يتيح فرصاً هائلة للمهاجمين الذين يستطيعون بسهولة التعرّف إلى نقاط الضعف والثغرات في الجهود الأمنية. ولتقليل الوقت اللازم للكشف عن التهديدات والحدّ من الآثار المترتبة عليها، ينبغي على القطاع الانتقال إلى مقاربة أكثر تكاملاً وهيكلية لتعزيز إمكانات الرؤية والإدارة وتمكين فرق الأمن من سدّ الثغرات."

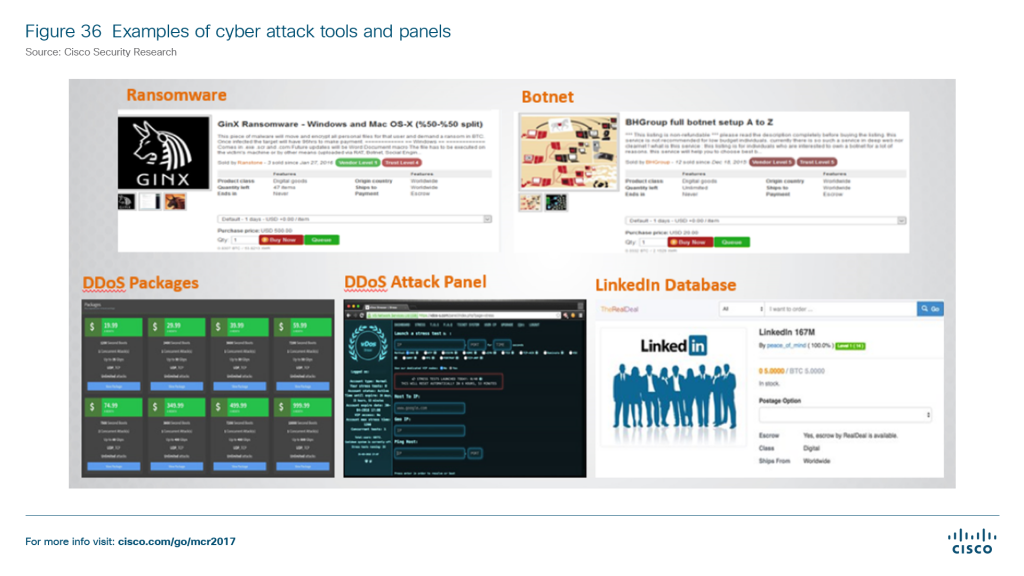

مشهد التهديدات: أساليب رائجة وأخرى تراجعت

راقب الباحثون الأمنيون لدى سيسكو تطوّر البرمجيات الضارة خلال النصف الأول من العام 2017 وتعرّفوا إلى التغيرات الحاصلة في أسلوب المهاجمين في تنفيذ الهجمات والتشويش والمراوغة وتجنّب الكشف. كما لاحظت سيسكو بشكل خاص أن المهاجمين يطلبون من الضحايا بشكل متزايد تفعيل التهديدات عبر النقر على الروابط أو فتح الملفات، حيث أنهم يطورون برمجيات ضارة خالية من الملفات، تبقى في ذاكرة الجهاز ويكون من الأصعب الكشف عنها أو التحقق منها نظراً لأنها تُمسح عند إعادة تشغيل الجهاز. وأخيراً، يعتمد المهاجمون على بنية تحتية لا مركزية بلا هوية معروفة، ومنها خدمات Tor الوسيطة التي تمكنهم من السيطرة بشكل مخفي على الأوامر والأنشطة دون التعرف إلى هويتهم.